概要

NURO Bizを使っています。

もともとONU(光回線終端装置)にはBuffalo WXR-5950AX12(図1)が繋がっていたのですが、この機器がNURO Bizとの相性が悪く通信障害を多く起こしており、機器入れ替えの必要がありました。

本記事では、一先ずインターネットが使えるようにします。

設計

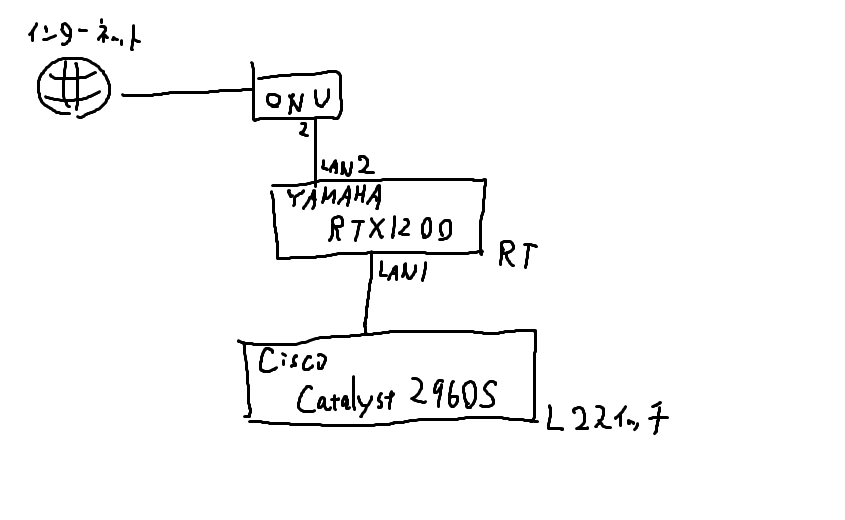

配線図を以下の図2に示します。

ルータはYAMAHA RTX1200です。

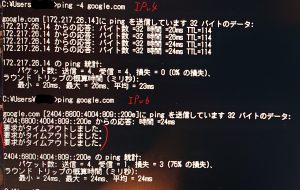

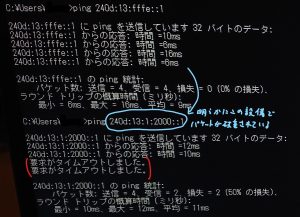

設計段階で調査を行った結果、IPv6が疎通しておらず、NURO側の設備でパケットが半分以上破棄されていることが分かりました(図3~図5)。

IPv6は使わず、IPv4のみを使うことになりました。

構築

NURO Bizの公式サイトに載っているこの資料の通りにやれば、上手く設定できると思います。公式資料ですから、絶対に、絶対に出来るはずです。

_人人人人人人人_ > 出来ません <  ̄Y^Y^Y^Y^Y^Y^Y^ ̄

固定IPアドレスを使うオプションがなぜか上手く行かず、構成例8(資料p.30)だけが正常に動作したので、下の設定をコマンドで打ち込みました。

①IPアドレス関係の設定

ルータのLAN2とONUのポート2が接続されているものとします(図6)。

# LAN1/LAN2の設定

ip route default gateway dhcp lan2

ipv6 routing off

ip lan1 address 192.168.100.1/24

ip lan2 address dhcp

ip lan2 nat descriptor 1

# NATの設定

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor address inner 1 auto

nat descriptor masquerade incoming 1 reject

# DHCP/DNSの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24 expire 0:30

dns service recursive

dns server 240d:10:4:5::33 240d:10:4:5::39 118.238.201.33 118.238.201.49

dns private address spoof onこの時点でネットが開通しているはずです。

※注意

NURO ONUのポート2以外(1,3,4)に別の線を挿しておくと、インターネットに疎通しません。NURO側の認証プロセスで弾かれるようでした。

②セキュリティの設定

次に、セキュリティの設定をします。

# 特定の通信をブロック

ip filter source-route on

ip filter directed-broadcast on

# あり得ない通信をブロック

ip lan2 secure filter in 200024 200025 200030 200032 200080 200081 1000 1001 1002 1040 1041 1042 1043 1044 1020 1021 1022 1023 1024 1025 1030 1031 1032 1099 1199 300001

ip lan2 secure filter out 200026 200027 200099 1010 1011 1012 1013 1020 1021 1022 1023 1025 1999 dynamic 100 101 102 103 104 105 106 200080 200081 200082 200083 200084 200085 200098 200099

ip filter 1000 reject 10.0.0.0/8 * * * *

ip filter 1001 reject 172.16.0.0/12 * * * *

ip filter 1002 reject 192.168.0.0/16 * * * *

ip filter 1003 reject 192.168.100.0/24 * * * *

ip filter 1010 reject * 10.0.0.0/8 * * *

ip filter 1011 reject * 172.16.0.0/12 * * *

ip filter 1012 reject * 192.168.0.0/16 * * *

ip filter 1013 reject * 192.168.100.0/24 * * *

ip filter 1020 reject * * udp,tcp 135 *

ip filter 1021 reject * * udp,tcp * 135

ip filter 1022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 1023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 1025 pass * * udp,tcp * 445

ip filter 1030 pass * * ah,esp

ip filter 1031 pass * * udp 500 *

ip filter 1032 pass * * udp * 500

ip filter 1040 pass * 192.168.100.1 tcp * 1723

ip filter 1041 pass * 192.168.100.1 gre

ip filter 1042 pass * 192.168.100.1 udp * 500

ip filter 1043 pass * 192.168.100.1 udp * 4500

ip filter 1044 pass * 192.168.100.1 esp

ip filter 1099 pass-log * 172.20.0.1 udp domain domain

ip filter 1199 pass * 192.168.100.0/24 * * *

ip filter 1999 pass * * * *

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.100.0/24 icmp * *

ip filter 200031 pass * 192.168.100.0/24 established * *

ip filter 200032 pass * 192.168.100.0/24 tcp * ident

ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.100.0/24 udp domain *

ip filter 200036 pass * 192.168.100.0/24 udp * ntp

ip filter 200037 pass * 192.168.100.0/24 udp ntp *

ip filter 200080 pass * 192.168.100.1 udp * 500

ip filter 200081 pass * 192.168.100.1 esp * *

ip filter 200098 reject-nolog * * established

ip filter 200099 pass * * * * *

ip filter 300001 pass * 192.168.100.192/32 tcp,udp * 10022

ip filter 500000 restrict * * * * *

ip filter dynamic 100 * * ftp

ip filter dynamic 101 * * www

ip filter dynamic 102 * * domain

ip filter dynamic 103 * * smtp

ip filter dynamic 104 * * pop3

ip filter dynamic 105 * * tcp

ip filter dynamic 106 * * udp

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp後でコマンドがいくつか重複していることに気が付きました。

③セキュリティ(不正アクセス検知)

GUIからも設定出来ますが、面倒なのでCUIでやってしまいます。

ip lan1 intrusion detection in on

ip lan1 intrusion detection in ip on reject=on

ip lan1 intrusion detection in ip-option on reject=off

ip lan1 intrusion detection in fragment on reject=off

ip lan1 intrusion detection in icmp on reject=on

ip lan1 intrusion detection in udp on reject=off

ip lan1 intrusion detection in tcp on reject=off

ip lan1 intrusion detection in default off

ip lan1 intrusion detection out on

ip lan1 intrusion detection out ftp on reject=off

ip lan1 intrusion detection out winny on reject=off

ip lan1 intrusion detection out share on reject=off

ip lan1 intrusion detection out default off

ip lan2 intrusion detection in on reject=on

ip lan2 intrusion detection in ip on reject=off

ip lan2 intrusion detection in ip-option on reject=off

ip lan2 intrusion detection in fragment on reject=off

ip lan2 intrusion detection in icmp on reject=off

ip lan2 intrusion detection in udp on reject=off

ip lan2 intrusion detection in tcp on reject=off

ip lan2 intrusion detection in default off

ip lan2 intrusion detection out on

ip lan2 intrusion detection out ftp on reject=off

ip lan2 intrusion detection out winny on reject=off

ip lan2 intrusion detection out share on reject=off

ip lan2 intrusion detection out default off

④管理機能

毎朝5時に再起動し、6時(と再起動時)にNTPサーバに時刻を取りに行きます。

リビジョンアップも面倒なので自動でやってもらいます。

snmp sysname yamaha-rtx1200-00a0de376794

schedule at 1 */* 06:00:00 * ntpdate ntp.nict.jp syslog

schedule at 2 */* 05:00 * restart

schedule at 3 startup * ntpdate ntp.nict.jp

operation http revision-up permit on

usbhost use on

statistics cpu on

statistics memory on

statistics traffic on

statistics flow on

statistics route on

statistics nat on

statistics filter on

statistics qos off

syslog notice on

syslog info on

syslog debug on

この後は、構成に応じて

・VPNの設定

→ 資料1(L2TP/IPSec|YAMAHA)

資料2(RTX1200でL2TP/IPsec の VPN を構築する|Qiita)

・ポートの開放

→ この記事(YAMAHA RTX ルーターのポート解放をしちゃおう!)

等をやります。

神ブログありがとうございます。

※公式設定資料通りに設定しているはずなのに何故かインターネット接続が出来ず、ここにたどり着きました。

感謝感謝です。

イトキンさん

お役に立てた様で良かったです